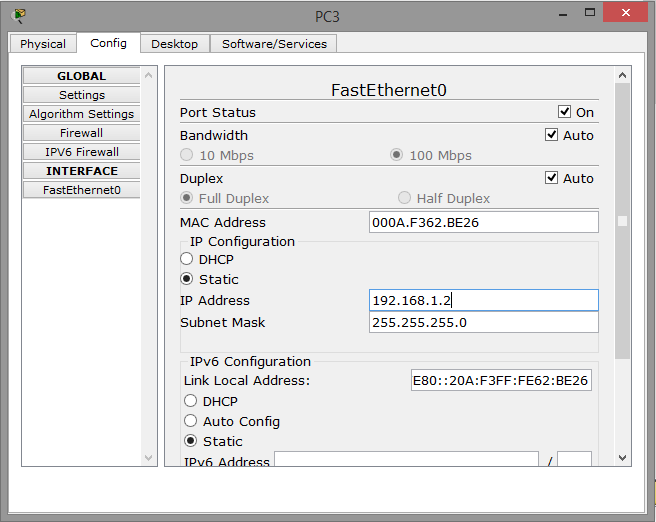

El Microprocesador:

Hoy seguiremos con las piezas del ordenador, en esta ocasión le ha tocado al Microprocesador. El cerebro de nuestra querida máquina, una pieza imprescindible.

Muchas veces un ordenador puede ser nombrado no solo por su Sistema Operativo, sino también por su tipo de microprocesador, es como cuando por ejemplo decimos: "un i7", "un Core 2 Duo" o un "Phenom". Coloquialmente el microprocesador se denomina "micro", término que da a confusión por el "micro" del micrófono, no obstante, técnicamente se denomina como la "CPU" (Unidad Central de Procesamiento).

Cuando se habla sobre la tecnología del microprocesador, estamos hablando del tamaño de sus componentes, y bien, ¿de qué está compuesto exactamente la CPU? La unidad se compone de millones de minúsculos elementos muy pequeñitos (¡se miden en nanómetros, una millonésima parte de un milímetro!); los Transistores:

Los transistores a su vez están agrupados en un mismo microchip, que sería el núcleo de la CPU:

Tal y como se explica en la entrada de

Introducción a los Sistemas Informáticos, la CPU se encarga de realizar operaciones aritméticas y lógicas, controlar todos los componentes del ordenador y ejecutar todos los programas.

El primer microprocesador fue fabricado por Intel y se llamó el "4004".

Y claro, yo estoy aquí hablando de transistores y microchips, pero ¿cómo es el proceso completo para fabricar un Microprocesador? Es muy sencillo, y sigue una serie de pasos concretos:

1º- En primer lugar hay que elegir un material semiconductor de electricidad, el más utilizado es el Silicio.

2º- El lingote de Silicio se corta en láminas muy finas circulares, denominadas obleas o wafers.

3º- Sobre la oblea se graban muchos circuitos, cada uno para cada microprocesador, mediante la

Fotolitografía (proyectar luz o radiación ultra violeta sobre la oblea de silicio para esculpir el circuito electrónico).

4º- Se depositan impurezas sobre cada circuito, de forma que queden varias capas superpuestas. Este proceso se llama "Dopado".

5º- Finalmente, se cortan los chips de forma individual y con cuidado, obteniendo así el núcleo del microprocesador, llamado "Die" o "Core". Éste núcleo se coloca posteriormente en el interior de una base cerámica con conectores y bajo una superficie disipadora de calor.

La carcasa del microprocesador es muy importante, ya que protege el Die y dependiendo de su diseño, se colocará de forma diferente en la Placa Base de nuestro ordenador. Hay tres modelos básicos de carcasas. Un ejemplo de cada uno sería:

DIP

DIP (Dual Inline Package): o más conocido como Chip Cucaracha, negro y largo con numerosas patas que suele ir soldado sobre la placa, casos de micros de esta clase son el "

8088" y el "

8086".

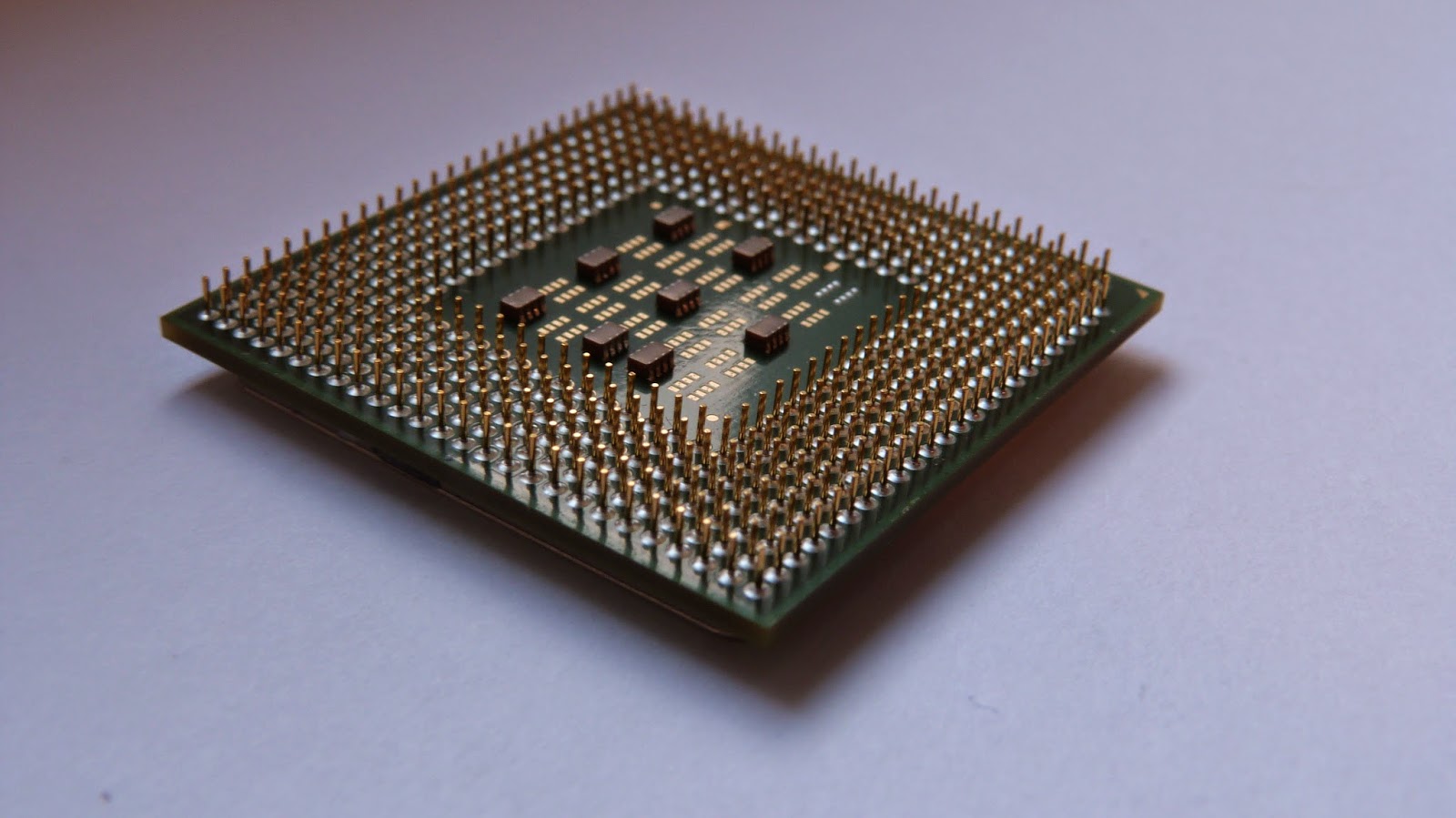

PGA

PGA (Pin Grid Array): clásico microprocesador cuadrado con pines dorados en la parte inferior. En este caso hay que tener cuidado, ya que si una de sus patas se rompe, el microprocesador quedará inservible. Es el caso de por ejemplo el

Intel 286.

LGA

LGA (Land Grid Array): este tipo es el contrario al anterior, ya que los pines no van colocados en el microprocesador, sino en la placa base. Hay que tener especial cuidado con estos, porque si se dobla o rompe un pin de la placa, ¡esta puede quedar inservible!

Hasta ahora hemos visto cómo se fabrica y cómo es un microprocesador, pero claro, este chip al ser el cerebro del ordenador trabaja a altísimas velocidades y procesa muchísimos datos, por lo que hay que tener especial cuidado a la hora de refrigerarlo. Es una pieza frágil que se calienta con mucha facilidad, soporta hasta 60ºC, más allá puede provocar inestabilidad en el sistema, o incluso quemar la pieza.

Para evitar esto, hay varias formas de refrigerar un Microprocesador. En primer lugar tenemos la propia carcasa, que disipa calor, pero no es suficiente. Una buena medida de refrigeración sería utilizar

Pasta Térmica sobre la superficie de la carcasa; con una gotita sería suficiente para ayudar a disipar el calor que genera. Yendo más lejos, tenemos refrigeración por aire, donde se emplea un ventilador atornillado sobre el microprocesador (este tipo de refrigeración es impensable en un portátil, por lo que es frecuente en equipos de sobremesa).

Por otro lado tenemos la

refrigeración líquida (o watercooling), donde se emplea un circuito sellado y bien cerrado con un depósito de agua, varios tubos, una bomba para que circule el líquido, un radiador y ventiladores para enfriar el líquido. Es el mejor sistema de refrigeración, pero también tenemos que tener cuidado, porque una fuga podría provocar destrozos. La siguiente imagen sería un ejemplo de Watercooling:

Por último tenemos el

Heatpipe, sistema de refrigeración más utilizado en portátiles. Consiste en dos tubos con líquido en la parte del microprocesador. Cuando el chip se calienta, el líquido se evapora y se desplaza hasta el otro extremo, donde se vuelve a condensar. Lo siguiente sería un caso de Heatpipe:

El microprocesador, como ya se ha comentado en la entrada nombrada más arriba, está compuesto lógicamente de memorias pequeñitas de pocos bits que determinan la capacidad del chip, estas memorias se denominan

Registros, y pueden ser de 8 bits, de 16, de 32 o de 64. ¿Os suena que al descargar algo os pida la versión x86 o x64? x86 indica que los registros del microprocesador son de 32 bits, x64 de 64 bits. También se compone de una

ALU (Unidad Aritmético Lógica), encargada de realizar operaciones; de una

FPU (Unidad de Coma Flotante), la cual permite realizar operaciones con números muy grandes y decimales; y de la

CU (Unidad de Control), cuya tarea es enviar señales de control a todos los componentes del ordenador.

- Registros. Son memorias muy pequeñas, de poca capacidad, muy caras y muy rápidas. Su tamaño determina la arquitectura del microprocesador (16 bits, 32, 64, 128...). Donde un bit es la unidad mínima de medida de la información, cuyo valor es cero o uno (ausencia o no de información).

- Unidad Aritmético Lógica. Se encarga de realizar operaciones aritméticas con números enteros. Los ordenadores actuales son superescalares, lo que implica que dispongan de varias de estas unidades en un mismo microprocesador.

- Unidad de Coma Flotante. Realiza operaciones con números muy grandes y decimales. La FPU se incluyó a partir del Intel 486, y los primeros microprocesadores no disponían de una. Para remediar esto había dos alternativas, o bien emular cálculos mediante software (muy lento), o comprar un chip muy caro denominado "coprocesador matemático".

- Unidad de Control. Decodifica instrucciones traídas desde la memoria y en base a estas, envía señales de control al resto de componentes indicando lo que hay que hacer.

Arquitectura x86

Si los microprocesadores de 64 bits son denominados como "x64", ¿por qué los de 32 bits no son denominados "x32" y no "x86"? ¡Por la arquitectura! Todo empezó con el Intel 8086, seguido por 80186, 80286, 80386, 80486, Pentium... Y se dice que todos pertenecen a esta arquitectura porque son compatibles, esto es, que un programa escrito en un micro x86 funcionará en el resto de sus predecesores. Esto sucede gracias al Juego de Instrucciones del microprocesador, o lenguaje ensamblador. Por ejemplo, la instrucción 00000001 puede ser SUMAR para un micro de esta clase, mientras que para uno de otra arquitectura será RESTAR. De ahí a que los programas funcionen gracias al juego de instrucciones (el lenguaje ensamblador es el mismo al ser de la misma arquitectura).

¿Y si un micro dispone de un lenguaje ensamblador distinto, no funcionan los programas? Pues para esto se encargan los lenguajes de programación de alto nivel, para hacer de los programas algo que funcione en todos lados.

Sería en 1996 cuando Intel incluyó en sus micros el nuevo conjunto de instrucciones MMX, el cual agilizaba operaciones multimedia. Y se incluyeron además 8 registros de 64 bits, modificando la arquitectura que se había mantenido hasta el momento. Su rival, por su parte, que no se trataba de nada más ni nada menos que de AMD, no quiso quedarse atrás e incluyó un conjunto de instrucciones denominado 3DNow! para su micro del momento, el AMD K6-2, cuyo objetivo era mejorar el rendimiento de los gráficos 3D.

Actualmente, son Intel y AMD los principales fabricantes de microprocesadores, otros fabricantes como

Cyrix no tuvieron tanto éxito, por desgracia. Cabe añadir, además, que para que un programador saque todo el potencial a un microprocesador, es necesario que conozca las nuevas instrucciones que incluye en ensamblador.

Arquitectura x64

Llegado un punto, las empresas tuvieron que actualizarse. Intel por ejemplo fracasó estrepitosamente en este salto, puesto que sus nuevos microprocesadores emulaban el software de x86, y lo hacían muy lento. No obstante, en esta ocasión triunfó AMD, haciendo compatible ambas arquitecturas (surgiendo así la arquitectura x86-64) con microprocesadores como

Phenom u

Opteron.

Fuera de ambas arquitecturas, uno de los parámetros importantes de un microprocesador es el Reloj. Dicho componente está marcado por una determinada frecuencia medida en hercios (Hz), de ahí a que cuando vayamos a comprar un ordenador, nos indique su capacidad en Hz. Sin embargo, esta unidad no debe utilizarse para comparar micros distintos, ni mucho menos para decidir si son mejores o no, porque quizás un microprocesador ofrezca mayor frecuencia, pero tarde más en realizar una operación. Y a la inversa se puede dar también.

El Reloj funciona mediante ciclos de reloj. La razón por la cual no se pueden comparar es que si un micro de 10MHz tarda 5MHz en realizar una instrucción, mientras que otro de 5MHz tarda 1MHz en realizar una instrucción, está claro que el de 5MHz irá más rápido, ¡pero también se calentará más!

Si lo que queremos es comparar microprocesadores, hay que aplicarles lo que se llama el MIPS (Millones de Instrucciones Por Segundo), para ver cuánto tardan en realizar una serie de cálculos intensivos. Hay organizaciones que se dedican a esto y nos ofrecen estadísticas incluso, como

CPU Benchmark.

Hay programas además que nos permiten ver con todo detalle las características de nuestra CPU, como

CPU-Z para Windows o

CPU-G para Linux. Al abrir el programa veremos en pantalla las características tanto de nuestro procesador como de la memoria RAM, la Caché, la Placa Base, la tarjeta gráfica...

¡Y cuidado con la publicidad al descargar el programa!

Entre las características podemos ver el propio nombre del procesador, el nombre en clave, la potencia térmica (TDP), el zócalo, la tecnología (tamaño de los transistores), la cantidad de voltaje que consume (VID), el juego de instrucciones (¡Podemos ver el MMX!), las velocidades del reloj, la velocidad del bus y el multiplicador (en estos últimos parámetros no entraré porque sino esto se hace eterno, pero sirven para calcular mediante fórmulas matemáticas la velocidad de procesamiento del micro), y los niveles de Caché (la caché la explicaré en una futura entrada donde hablo de la Memoria).

Hay otra característica importante de los microprocesadores que no me quiero dejar en el tintero, y es el Overclocking, una técnica que yo personalmente no recomiendo. Se puede configurar desde la BIOS de nuestro equipo, y consiste en incrementar el voltaje de nuestro microprocesador (Core VID) para incrementar así la capacidad del reloj y que sea más rápido. En teoría, cada microprocesador tiene unas medidas de voltaje indicadas por el fabricante que no se deberían superar, pero con esta técnica el microprocesador la supera, siendo muy peligrosa porque puede freír el chip. Sin embargo conozco gente que la utiliza (pero con extrema precaución y sin pasarse). No me hago responsable de si alguien motivado por el artículo la realiza, se pasa de la raya y se carga su ordenador, ¡sed considerados con él, pobrecito!

Y con esto, todo sobre el microprocesador. Espero que os haya resultado entretenida la lectura. Hasta más ver ^^